El malware DCHSpy para Android, vinculado a Irán, se hace pasar por apps VPN para espiar a disidentes

29 jul 2025

Investigadores en ciberseguridad han descubierto nuevos artefactos de spyware para Android que probablemente están afiliados al Ministerio de Inteligencia y Seguridad de Irán (MOIS), y que han sido distribuidos a sus objetivos haciéndose pasar por aplicaciones VPN y por Starlink, el servicio de internet satelital ofrecido por SpaceX.

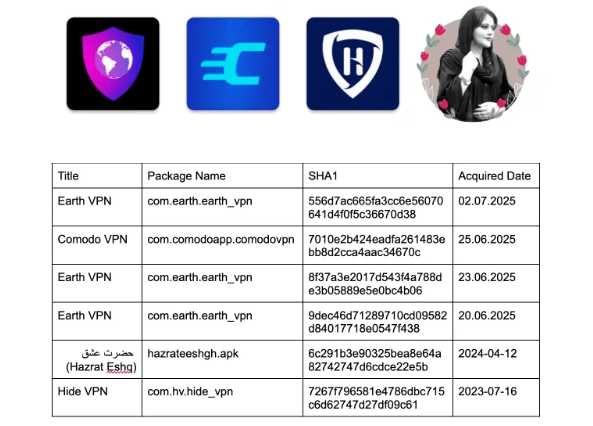

La empresa de seguridad móvil Lookout informó que descubrió cuatro muestras de una herramienta de vigilancia que rastrea bajo el nombre DCHSpy, una semana después del inicio del conflicto entre Israel e Irán el mes pasado. Aún no está claro cuántas personas pudieron haber instalado estas aplicaciones.

"DCHSpy recopila datos de WhatsApp, cuentas, contactos, SMS, archivos, ubicación e historial de llamadas, y puede grabar audio y tomar fotografías", explicaron los investigadores Alemdar Islamoglu y Justin Albrecht.

Detectado por primera vez en julio de 2023, se cree que DCHSpy es obra de MuddyWater, un grupo estatal iraní vinculado al MOIS. Este grupo de hackers también es conocido como Boggy Serpens, Cobalt Ulster, Earth Vetala, ITG17, Mango Sandstorm (anteriormente Mercury), Seedworm, Static Kitten, TA450 y Yellow Nix.

Lookout señaló que la muestra de Hide VPN que contiene el spyware fue descubierta y adquirida en julio de 2023, pero que los metadatos del paquete APK estaban corruptos, lo que impide determinar cuándo fue realmente desarrollado y lanzado en circulación. Sin embargo, el certificado de firma utilizado indica como fecha de inicio el 5 de julio de 2022.

"Dado que los actores maliciosos suelen reutilizar certificados de firma en diferentes campañas, es posible que esta muestra haya sido desarrollada más cerca de julio de 2023 y empaquetada con un certificado preexistente", dijo Islamoglu.

"Este certificado está asociado con varias otras muestras de DCHSpy desarrolladas en 2023 o 2024, por lo que es muy probable que la muestra de Hide VPN también haya sido creada después de la fecha indicada en el certificado. La muestra fue subida a VirusTotal por un usuario web en Rusia en julio de 2023."

Las primeras versiones de DCHSpy fueron identificadas atacando a hablantes de inglés y farsi mediante canales de Telegram con temáticas contrarias al régimen iraní. Dado el uso de cebos tipo VPN para promocionar el malware, es probable que disidentes, activistas y periodistas sean los principales objetivos.

"Según nuestro análisis de las muestras obtenidas, la campaña DCHSpy parece estar dirigida principalmente a personas con posturas contrarias al gobierno iraní", señaló Islamoglu.

"Se distribuye a través de sitios web que parecen legítimos y que alojan las aplicaciones maliciosas, así como a través de canales de Telegram utilizados para promocionar estas apps maliciosas con temáticas de VPN, banca y política, dirigidas a hablantes de inglés y farsi, y que presentan lenguaje y contenidos opuestos al régimen iraní."

Se sospecha que las variantes recientemente identificadas de DCHSpy están siendo desplegadas contra adversarios tras el conflicto reciente en la región, haciéndose pasar por servicios aparentemente útiles como Earth VPN, Comodo VPN y Hide VPN.

Curiosamente, una de las muestras de la app Earth VPN ha sido distribuida en forma de archivo APK con el nombre "starlink_vpn(1.3.0)-3012 (1).apk", lo que indica que el malware probablemente se está propagando mediante señuelos relacionados con Starlink.

Cabe destacar que el servicio de internet satelital de Starlink fue activado en Irán el mes pasado durante un apagón de internet impuesto por el gobierno. Sin embargo, semanas después, el parlamento del país votó para prohibir su uso por operaciones no autorizadas.

DCHSpy es un troyano modular, equipado para recolectar una amplia gama de datos: cuentas conectadas en el dispositivo, contactos, mensajes SMS, historial de llamadas, archivos, ubicación, audio ambiental, fotos e información de WhatsApp.

DCHSpy también comparte infraestructura con otro malware para Android conocido como SandStrike, que fue identificado por Kaspersky en noviembre de 2022 como un spyware que se hacía pasar por apps VPN aparentemente inofensivas para atacar a usuarios de habla persa.

El descubrimiento de DCHSpy es el último ejemplo de spyware para Android utilizado para atacar a individuos y entidades en Oriente Medio. Otros malwares documentados en la región incluyen AridSpy, BouldSpy, GuardZoo, RatMilad y SpyNote.

"DCHSpy utiliza tácticas e infraestructura similares a las de SandStrike", indicó Lookout. "Se distribuye a grupos e individuos específicos mediante URLs maliciosas compartidas directamente a través de apps de mensajería como Telegram."

"Estas muestras recientes de DCHSpy indican un desarrollo y uso continuo de este software de vigilancia, especialmente a medida que Irán intensifica su represión contra los ciudadanos tras el alto al fuego con Israel."

Esta página contiene enlaces de afiliados. Si realizas una compra a través de estos enlaces, es posible que recibamos una comisión, sin costo adicional para ti. ¡Gracias por tu apoyo!